تلخيص مادة المهارات الرقمية للصف الثالث متوسط الفصل الأول

ملخص المهارات الرقمية 3م ف1

ملخص المهارات الرقمية ثالث متوسط ف1 الفصل الاول نموذجين تلخيص ومراجعة بنسخة قابلة للتعديل ونسخة للطباعة والتحميل والعرض المباشر على موقع دوافير

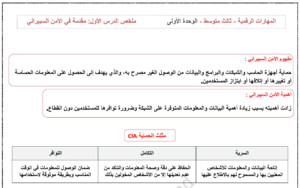

ملخص الوحدة الأولى الأمن السيبراني

يتعلق مفهوم الأمن السيبراني بالحماية من الوصول غير المصرح به لكل من.

يعبّر مصطلح الأمن السيبراني عن جميع الممارسات التي تتم لحماية المعلومات من الوصول غير المصرح به.

تزداد أهمية الأمن السيبراني بزيادة أهمية البيانات والمعلومات المتوفرة على الشبكة.

كلما قلت أهمية المعلومات كلما كانت عرضة لهجمات القرصنة الحاسوبية.

الهدف الأساسي للأمان الإلكتروني هو التركيز على توفير حماية متوازنة للمعلومات والبيانات.

عناصر مثلث الحماية CIA.

من عناصر مثلث الحماية ويشير إلى الحفاظ على دقة وصحة المعلومات.

الدرس الأول مقدمة في الأمن السيبراني

من عناصر مثلث الحماية ويقصد بها إتاحة البيانات والمعلومات للأشخاص المعنيين بها فقط والمسموح لهم بالاطلاع عليها.

ومن عناصر مثلث الحماية ويعني ضمان الوصول للمعلومات في الوقت المناسب وبطريقة موثوقة لاستخدامها.

من أمثلة الإجراءات المتخذة لضمان توافر البيانات والمعلومات.

يطلق على استخدام الحاسب كأداة لتحقيق غايات غير قانونية مثل الاحتيال أو سرقة الهويات أو انتهاك الخصوصية.

يحدث هذا الاحتيال عندما يتقمص المجرم الإلكتروني دور جهة موثوقة يتعامل معها الضحية.

يحدث هذا الاحتيال عندما يقوم المحتال بانتحال شخصية الضحية واستخدام بياناته لإجراء معاملات مالية أو أعمال غير قانونية.

ملخص الوحدة الثانية قواعد البيانات

يحدث هذا الاحتيال عند إصابة أجهزة الحاسب الخاصة بالضحايا ببرامج ضارة يمكنها تسجيل نشاط الحاسب لمراقبة نشاطاتهم عبر الانترنت.

ويحدث هذا الاحتيال عند محاولة شخص ما التطفل على الحياة الشخصية لشخص آخر.

يحدث الاختراق الأمني عند تجاوز طرف غير مصرح به لتدابير الحماية للوصول إلى مناطق محمية من النظام.

يمكن أن يؤدي الاختراق الأمني إلى سيطرة المتسللين على معلومات قيمة والوصول إليها مثل.

الهجمة الإلكترونية هي محاولة للوصول غير المصرح به إلى نظام الحوسبة بقصد إحداث ضرر .

في هجوم حجب الخدمات يتم استخدام العديد من أجهزة الحاسب لإغراق موقع ويب مستهدف بحركة المرور.

هجوم الوسيط نوع من الهجمات الإلكترونية يتطفل فيه المهاجم بين اتصال المستخدم والتطبيق ويجلس في منتصفه متظاهراً بأنه الطرف الآخر.

من الأمثلة على هجوم الوسيط الإلكتروني.

الدرس الثاني حماية الحاسب الشخصي

تساعد حماية معلوماتك الشخصية في التقليل من خطر سرقة الهوية أو انتحال الشخصية.

من التدابير التي ينصح باتخاذها للوقاية من الجرائم الإلكترونية.

يجب حماية أنظمة الحاسب من البرمجيات الضارة.

تعد الفيروسات إحدى أبرز البرمجيات الضارة وبرامج التجسس التي يتم تثبيتها على جهاز الحاسب دون موافقة المستخدم أو دون معرفته.

من التغييرات التي قد تكون مؤشراً لإصابة الجهاز بالبرمجيات الضارة.

أي مما يلي لا يعد من طرق وقاية أجهزة الحاسب من الإصابة بالبرمجيات الضارة بأنواعها.

ملخص درس هجمات حجب الخدمات وحجب الخدمات الموزع

أي مما يلي يعد من طرق وقاية أجهزة الحاسب من الإصابة بالبرمجيات الضارة بأنواعها.

من الخطوات المطلوبة اتخاذها في حالة الاشتباه بوجود برمجيات ضارة على جهاز الحاسب الخاص بك.

هجوم الفدية تم تصميمه لقفل جهاز الحاسب أو منع الوصول إلى ملفاته لابتزاز الضحية بدفع أموال مقابل إلغاء تأمين هذا القفل.

تحميل ملخص المهارات الرقمية ثالث متوسط ف1

عند استخدام الحاسب يتم تخزين سجل رقمي مفصل للبيانات التي تتم معالجتها أو نقلها على القرص الصلب لجهاز المستخدم فقط.

تفهرس شبكة الانترنت صفحات الويب ومحتوى الويب اسبوعياً كحد أدنى.

من البيانات التي يجمعها المتصفح عبر الانترنت.

ملخص الوحدة الثالثة البرمجة المتقدمة في بايثون

كما أنه توفر طريقة لمواقع الويب للتعرف على المستخدم ومتابعة تفضيلاته.

بينما يتألف من سجل لصفحات الويب التي قمت بزيارتها في جلسات التصفح السابقة.

عند زيارتك لموقع ويب يتطلب تسجيل الدخول فإن متصفح الويب يسأل عما إذا كنت تريد حفظها.

لذلك من الطرق لحماية جهاز الحاسب الشخصي من الهجمات الإلكترونية.

ملخص التقنية الرقمية صف 3م ف1

كما تعد مشاركة المعلومات الشخصية مع الآخرين الذين لا تعرفهم أحد أكبر المخاطر التي تواجهها عبر الانترنت.

بينما من النصائح لتصفح الشبكات الاجتماعية بشكل آمن.

لذلك من غير المهم قراءة سياسة الخصوصية لمنصات الشبكات الاجتماعية التي تشرح بدقة كيفية استخدام المعلومات الخاصة.

ملخص تقنية رقمية ثالث متوسط الفصل الاول نموذجين تلخيص ومراجعة بنسخة قابلة للتعديل ونسخة للطباعة والتحميل والعرض المباشر على موقع دوافير