نماذج اختبارات الأمن السيبراني ثالث ثانوي الفصل الثالث

اختبار-أمن-سيبراني-نهائي-3ث-ف3اختبارات الأمن السيبراني ثالث ثانوي مسارات ف٣ نماذج عملية وتحريرية محلولة وقابلة للتحميل والتعديل والطباعة والعرض المباشر على موقع دوافير

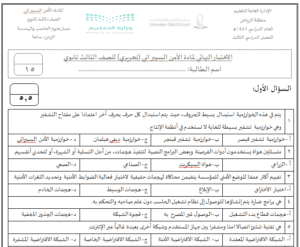

يتم في هذه الخوارزمية استبدال بسيط للحروف، حيث يتم استبدال كل حرف بحرف آخر اعتمادا على مفتاح التشفير، وهي خوارزمية تشفير بسيطة للغاية لا تستخدم في أنظمة الإنتاج.

متسللين هواة يستخدمون أدوات القرصنة وبعض البرامج النصية لتنفيذ هجمات، من أجل التسلية أو الشهرة، أو لتحدي أنفسهم.

تقييم أكثر عمقا للوضع الأمني للمؤسسة يتضمن محاكاة لهجمات حقيقية لاختبار فعالية الضوابط الأمنية وتحديد الثغرات الأمنية

هي برامج ضارة يتم إنشاؤها للوصول إلى نظام تشغيل الحاسب دون علم صاحبه والتحكم به.

هي تقنية تنشئ اتصالا امنا ومشفرا بين جهاز المستخدم وشبكة أخرى بعيدة غالباً عبر الإنترنت

إجراء يتم به الاستمرار في جمع الأدلة الجنائية من خلال تتبع رحلة الأدلة من الجمع إلى التحليل كما يتضمن توثيق .

اختبار الفترة أمن سيبراني ثالث ثاتوي ف3

اكتبي المصطلح العلمي المناسب في كل مما يلي: ( نصف درجة لكل فقرة )

التوقيع الرقمي أحد أنواع التوقيع الإلكتروني يستخدم خوارزميات رياضية للتحقق من صحة رسالة أو مستند أو معاملة وسلامتها.

فرق الاستجابة لحوادث أمن الحاسب هي مجموعات متخصصة من المهنيين التقنيين الذين يقومون بالتحقيق في حوادث الأمن الرقمي وتحليلها والاستجابة لها

ختم الوقت هو قيمة رقمية تمثل نقطة زمنية محددة، ويُستخدم بشكل شائع في قواعد البيانات وأنظمة الحاسب لتسجيل وتتبع الأحداث أو إنشاء البيانات وتعديلها

دوال الاختزال تقنية تشفير تقوم بتحويل مدخلات ذات طول عشوائي إلى مخرجات بطول ثابت، وتكون هذه الدوال أحادية الاتجاه

التوائم الرقمية نسخ افتراضية متماثلة للأصول المادية أو الأنظمة أو العمليات التي يمكن استخدامها للمحاكاة والتحليل والتحسين

اختبار نهائي أمن سيبراتي تحريري فصل ثالث

الاتحاد السعودي للأمن السيبراني والبرمجة والدرونز هو مؤسسة وطنية تهدف إلى تدريب المواهب المحلية في مجال الذكاء الاصطناعي.

تتضمن هجمات حجب الخدمة (DoS) التنسيق بين أجهزة متعددة المهاجمة الشبكة في وقت واحد .

يتم استخدام تتبع السلوك حصريا للأغراض الأمنية وليس للإعلانات المستهدفة.

تستخدم تقنية البيئة المعزولة (Sandboxing) لعزل التطبيقات عن نظام التشغيل الرئيسي

الموجهات هي المسؤولة عن توجيه حركة البيانات داخل الشبكة المحلية (LAN).

تتضمن الاستجابة للحوادث جمع البيانات وتحليلها لتحديد تفاصيل أي حادث أمن سيبراني

يغطي قانون مكافحة جرائم المعلوماتية السعودي كلا من أمن الأفراد وأمن المؤسسات.

تستخدم المصادقة للتحقق من سلامة الرسائل. خطأ

اختبار نهائي عملي أمن سيبراني ف3

قارني بين أنواع التشفير الثلاثة من حيث المزايا والعيوب :

تشفير المفتاح المتماثل

بينما أسرع وأكثر كفاءة من الناحية الحسابية ، مناسب لتشفير البيانات واسعة النطاق. تحديات في توزيع المفاتيح وإدارتها ، لا يستخدم توقيع رقمي، ولا يضمن صحة هوية المستخدم.

تشفير المفتاح غير المتماثل

لذلك فإن التوزيع المبسط للمفاتيح ( مشاركة المفتاح العام) ، تمكين التوقيعات الرقمية والمصادقة. أبطأ وأكثر صعوبة من الناحية الحسابية ، أقل ملاءمة لتشفير البيانات واسعة النطاق.

الاختزال تميز بالسرعة،

كما أن من الصعب عمل الهندسة العكسية للعملية، المخرجات بطول ثابت بغض النظر عن طول المدخلات. عُرضة للتصادم في الخوارزميات الضعيفة، حيث يمكن لمدخلين مختلفين إنتاج المخرج نفسه.

اختبار نهائي محلول أمن سيبراني ثالث ثانوي ف3 pdf

عددي ما يلي :

المخاطر الأمنية المرتبطة بالمدن الذكية ؟

قابلية الأجهزة للاختراق

خصوصية البيانات

الهجمات السيبرانية

عدم وجود المعايير القياسية

الأنواع الرئيسية لهجمات الهندسة الاجتماعية ؟

هجوم التصيد الالكتروني

وهجوم تصيد الرسائل القصيرة

هجوم التصيد الصوتي

اختبارات الأمن السيبراني ثالث ثانوي مسارات ف٣

طرائق التحليل في التحليل الجنائي الرقمي

التحليل الجنائي لنظام الملفات

والتحليل الجنائي للذاكرة

التحليل الجنائي للشبكة

تحليل السجلات

المكونات الرئيسية لضوابط الأمن السيبراني للبيانات :

حوكمة الأمن السيبراني

تعزيز الامن السيبراني

الأمن السيبراني المتعلق بالأطراف الخارجية والحوسبة السحابية